بکاپ گیری از شبکه

بکاپ گیری از شبکه - بکاپ گیری از اطلاعات - انواع روش های بکاپ گیری از اطلاعات و شبکهبکاپ گیری از شبکه

بکاپ گیری از شبکه - بکاپ گیری از اطلاعات - انواع روش های بکاپ گیری از اطلاعات و شبکهمقایسه فایروال های Next-Generation

فایروال سیسکو

فایروال ها دیواره هایی هستند که برای ایمن نگاه داشتن شبکه در برابر هکرها، بدافزارها و دیگر مهاجمان استفاده می شوند. فایروال ها هم به فرم سخت افزار و هم نرم افزار وجود دارند و همه آنها امنیت را بین شبکه و تهدیدهای بیرونی برقرار می سازند. مدیران شبکه، به گونه ای فایروال ها را برای نیازمندی های سیستم مورد نظر خود تنظیم می کنند که عدم وجود داده های آسیب پذیر را تضمین کند. شرکت های کوچک و کامپیوترهای شخصی به ندرت به فایروال های سخت افزاری نیاز خواهند داشت اما شرکت ها و واحدهای تجاری بزرگ از فایروال های سخت افزاری درون سیستم های خود استفاده می کنند تا دسترسی های بیرون از شرکت و مابین دپارتمان ها را محدود کنند. مشتری ها با توجه به نیازمندی های شبکه خود و ویژگی های ارائه شده در فایروال ها، آنها را از میان شرکت های سازنده مختلفی می توانند برگزینند. یکی از برجسته ترین سازندگان فایروال های NGFW کمپانی سیسکو است که در جدول زیر به مقایسه فایروال های NGFW خود با فایروال های NGFW از شرکت های Palo alto، Fortinet و Check Point می پردازد.

ویژگی های امنیت :

| CISCO | PALO ALTO NETWORKS | FORTINET | CHECK POINT SOFTWARE TECHNOLOGIES | |

|---|---|---|---|---|

| تحلیل مستمر و شناسایی با نگاه به گذشته | سیسکو تحلیل مستمری را خارج از point-in-time به کار می بندد، و با نگاهی به گذشته می تواند شناسایی کند، هشدار دهد، پیگردی کند، تحلیل کند و بدافزارهای پیشرفته ای را اصلاح کند که ممکن است با ظهورشان در همان ابتدا پاک شوند یا اینکه از دفاع اولیه سرباز زند و پس از آن به عنوان مخرب تعیین شوند. | تنها تحلیل و شناسایی point-in-time را انجام خواهد داد. تحلیل های point-in-time ایجاب می کند که در لحظه ای که برای اولین بار فایل دیده می شود، داوری بر روی وضعیت آن انجام شود. اگر فایلی به تدریج تغییر یابد یا اینکه بعدا شروع به فعالیت مخرب کند، هیچ کنترلی در محل وجود ندارد که نشانی از چیزی که اتفاق افتاده یا جایی که بدافزار به آن منتهی شده را نگاه دارد. | تنها تحلیل و شناسایی point-in-time را انجام خواهد داد. همان توضیحاتی که در این مورد برای palo alto آورده شده است، برای این برند نیز صدق می کند. | تنها تحلیل و شناسایی point-in-time را انجام خواهد داد. همان توضیحاتی که در این مورد برای palo alto آورده شده است، برای این برند نیز صدق می کند. |

| مسیر حرکت فایل شبکه | سیسکو طرح ریزی می کند که چگونه هاست ها فایل هایی که شامل فایل های مخرب هستند را در سراسر شبکه شما انتقال دهند. فایروال سیسکو می تواند ببیند که انتقال یک فایل مسدود یا فایل قرنطینه شده است. در این فایروال میانگینی از میدان دید، ارائه کنترل هایی همه گیر و تشخیص مشکل اولیه را فراهم می کند | مسیر حرکت به تحلیل مستمر وابسته است. به دلیل نبود تحلیل مستمر پشتیبانی نمی کند. | مسیر حرکت به تحلیل مستمر وابسته است. به دلیل نبود تحلیل مستمر پشتیبانی نمی کند. | مسیر حرکت به تحلیل مستمر وابسته است. به دلیل نبود تحلیل مستمر پشتیبانی نمی کند. |

| برآورد اثرات | Cisco Firepower همه رویدادهای نفوذ را به اثرات حمله مرتبط می کند تا به اپراتور بگوید که چه چیزی به توجه فوری نیاز دارد. | محدود اثرات تنها در مقابل شدت تهدید ارزیابی می شوند. هیچ اطلاعات پروفایلی از هاست برای تعیین آسیب پذیری در مقابل تهدید در اختیار نمی گذارد. | محدود اثرات تنها در مقابل شدت تهدید ارزیابی می شوند. هیچ اطلاعات پروفایلی از هاست برای تعیین آسیب پذیری در مقابل تهدید در اختیار نمی گذارد. | محدود اثرات تنها در مقابل شدت تهدید ارزیابی می شوند. هیچ اطلاعات پروفایلی از هاست برای تعیین آسیب پذیری در مقابل تهدید در اختیار نمی گذارد. |

| اتوماسیون امنیت و مدیریت تطبیق پذیر تهدید | سیسکو به طور خودکار دفاع ها را با تغییرات پویا در شبکه، در فایل ها، یا با هاست ها منطبق می کند. اتوماسیون عناصر دفاعی کلیدی همچون تنظیم مقررات NGIPS و سیاست فایروال شبکه را پوشش می دهد. | همه سیاست ها به تعاملات سرپرست نیاز دارد. سیاست ها به تنظیمات پایه محدود می شود. خطاهای false positive به طور غیرخودکار شناسایی و کاهش داده می شوند. | همه سیاست ها به تعاملات سرپرست نیاز دارد. سیاست ها به تنظیمات پایه محدود می شود. خطاهای false positive به طور غیرخودکار شناسایی و کاهش داده می شوند. | سیاست ها به تعاملات سرپرست نیاز دارند. |

| Behavioral indicators of compromise IoCs | Cisco Firepower عملکرد فایل و شهرت سایت ها را بررسی می کند، و شبکه و فعالیت endpoint را با استفاده از بیش از 1000 شاخص عملکردی به هم مرتبط می کند. بیلیون ها مصنوعات بدافزاری را برای ارتقا و پوشش بی نظیر در برابر تهدیدهای جهانی ارائه می دهد. | استاندارد، nonbehavioral IoCs در محصولی مجزا در دسترس است. | IoC مبتنی بر شدت تهدید است نه عملکرد. | IoC مبتنی بر شدت تهدید است نه عملکرد. |

| آگاهی از وضعیت کاربر، شبکه و endpoint | Cisco Firepower تحلیل کاملی از تهدیدها و محافظت در برابر آنها را با آگاهی نسبت به کاربران، پیشینه کاربر بر روی هر ماشین، دستگاه های موبایل، اپلیکیشن های سمت کلاینت، سیستم عامل ها، ارتباطات ماشین به ماشین مجازی، آسیب پذیری ها، تهدیدها و URL ها فراهم می کند. | تنها آگاهی از کاربران را پشتیبانی می کند. | تنها آگاهی از کاربر را پشتیبانی می کند. مگر اینکه نرم افزار endpoint مجزایی استفاده شود. | تنها آگاهی از کاربر را پشتیبانی می کند. مگر اینکه نرم افزار endpoint مجزایی استفاده شود. |

| NGIPS | Next-gen -سیستم IPS با آگاهی بی وقفه و نگاشت شبکه | Signature-based | Signature-based | Signature-based |

| حفاظت پیشرفته جامع در برابر تهدید | پوشش می دهد -قابلیت های sandboxing پویای توکار (AMP-ThreatGrid)، بدافزارهای آگاه از sandbox و evasive را شناسایی می کند. وابستگی رویدادهای قابل تعقیب، behavioral IoCs >1000، بیلیون ها مصنوعات مخرب و درک آسان محدوده تهدیدها را فراهم می کند. | محدود است -Sandbox به صورت cloud به اشتراک گذاشته می شود یا بر روی دستگاه نصب است | محدود است -Sandbox به صورت cloud به اشتراک گذاشته می شود یا بر روی دستگاه نصب است | محدود است -Sandbox به صورت cloud به اشتراک گذاشته می شود یا بر روی دستگاه نصب است |

| اصلاح بدافزارها | پوشش می دهد -اتوماسیون هوشمند که از جمله قابلیت های Cisco AMP است به شما اجازه می دهد که به سرعت محدوده بدافزار را بفهمید، و یک حمله فعال را حتی پس از رخدادش، مهار کنید | محدود است - برای یک محدوده تهدید ناشناخته هیچ علتی ریشه ای یا نتایجی از مسیر حرکت ارائه نمی دهد. -در اینجا اصلاح، فرآیندی غیرخودکار در طی واکنش به حادثه پس از نفوذ است. | محدود است - برای یک محدوده تهدید ناشناخته هیچ علتی ریشه ای یا نتایجی از مسیر حرکت ارائه نمی دهد. -در اینجا اصلاح، فرآیندی غیرخودکار در طی واکنش به حادثه پس از نفوذ است. | محدود است - برای یک محدوده تهدید ناشناخته هیچ علتی ریشه ای یا نتایجی از مسیر حرکت ارائه نمی دهد. -در اینجا اصلاح، فرآیندی غیرخودکار در طی واکنش به حادثه پس از نفوذ است. |

اطلاعات بیستر در لینک زیر :

مشکل Server’s certificate cannot be checked

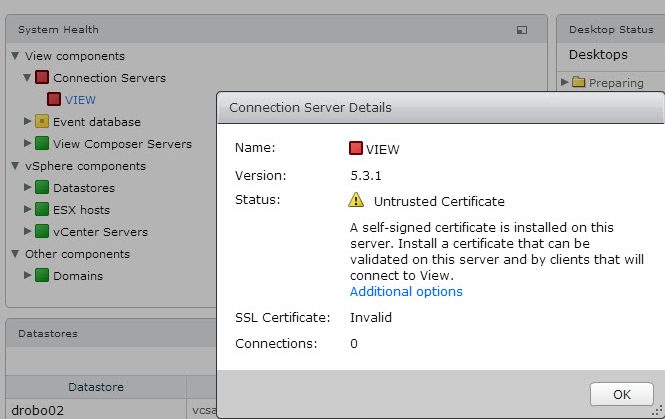

مشکل و ارور Server’s certificate cannot be checked در پنل مدیریتی VMware Horizon View

یکی از رایج ترین ارور هایی که در پنل مدیریتی VMware Horizon View میبینیم ، ارور Server’s certificate cannot be checked است و در این پنل آیکون Security Server \ Connection Server به رنگ قرمز نشان داده میشود. با کلیک بر روی Connection Server پیغام Connection Server certificate is not trusted نمایش داده میشود. با کلیک بر روی Security Server پیغام Server’s certificate cannot be checked نمایش داده میشود.

Document Id : 2000063

این مشکل زمانی رخ میدهد که (Certificate Revocation List (CRL شامل آدرسURL از Connection Server جفت شده با Security Server قابل دسترسی نیست.

برای حل این مشکل ، اطمینان حاصل کنید Connection Server که با Security Server جفت شده قادر به بررسی URL که داخل Certificate Revocation List (CRL) باشند ، اگر محیط شما شامل پروکسی سروری که دسترسی به اینترنت را کنترل میکند است.

برای برطرف کردن مشکل ، فایل CertificateRevocationCheckType را در رجیستری ویندوز ایجاد کنید

نکته: این مراحل شامل ایجاد تغیر در رجیستری ویندوز است . قبل از ایجاد تغیر اطمینان حاصل کنید که بک آپ از رجیستری و ماشین خود داشته باشید .

برای ایجاد CertificateRevocationCheckType مراحل زیر را دنبال کنید:

نکته: اگر شما از چندین Connection Server استفاده میکنید باید تغیرات را در همه آنها ایجاد کنید.

- به مسیر HKEY_LOCAL_MACHINE\Software\VMware, Inc.\VMware VDM\Security\ بروید.

اخطار: مطمئن شوید که تغیرات را در Connection Server اعمال میکنید ، نه در Security Server.

- دستور رجیستری CertificateRevocationCheckType را با نوع (REG_SZ) و مقدار 1 ایجاد کنید.

نیازی به ریبوت برای اعمل این تغییرات نیست .

برای مشاهده مشکلات ، پیغام های ارور دیگر و دیدن راه حل آنها ، از این مقاله استفاده کنید.

حفاظت از کانال های ارتباطی VMware View توسط گواهینامه های SSL

(مشکلات و ارور های رایج در انتهای مقاله ذکر شده است)

حفاظت از کانال های ارتباطی VMware View توسط گواهینامه های SSL

تغیرات در VMware View

VMware View پیشرفت ها و ویژگی های بسیاری دارد. در این مقاله ما به بررسی پیشرفت های ارتباطات HTTP بین اجزای View خواهیم پرداخت . در View 5.0 ، VMware از مخرن گواهینامه های فایل بیس JKS و PKCS12 در اجزای View پشتیبانی میکرد ، اما از View 5.1 به بعد ، VMware از مخرن گواهینامه های ویندوزی پشتیبانی میکند . این تغیرات اجازه ادغام بهتری با ساز و کار مدیریت گواهینامه ها میدهد. زمانی که شما به View 5.1 آپگرید میکنید ، مخرن گواهینامه های JKS و PKCS12 به صورت خودکار به مخرن گواهینامه ویندوز انتقال داده میشوند .

استفاده از SSL در حال حاضر برای ارتباطات HTTP بین اجزای View است . هرچند که یک مکانیزم Trust-on-first-use دخیل است ، بهترین راه درج گواهینامه های معتبر تایید شده توسط Certificate Authority (CA) مورد اعتماد در تمام اجزای View است . در View ، پنل مدیریتی View به شما وضعیت سلامت گواهینامه ها مربوط به اجزاء مناسب را نشان میدهد .

شکل 1 ارتباطات امن SSL بین اجزای مختلف View را نشان میدهد. در مورد vCenter Server و View Composer ، ادمین ها این انتخاب را دارند تا گواهینامه های self-signed یا invalid را بعد از تاید هویت گواهینامه ، از محیط کاربری ادمین اضافه کنند .

مکانیزم احرازهویت SSL

احراز هویت SSL اساسا در مبنای پروتکل لایه امنیتی ترنسپورت TLS است . هدف اصلی TLS ارائه امنیت و تعاملات بین ارتباط دو نرم افزار است . پروتکل TLS Handshake ، سرور را با کلاینت ، و کلاینت را با سرور در صورت انتخاب ، احراز هویت میکند . همچنین TLS قبل از اینکه پروتکل اپلیکیشن (سرور و کلاینت) اولین بایت دیتا را ارسال یا دریافت کند درمورد الگوریتم رمزنگاری و کلید های رمزنگاری مذاکره میکند . پروتکل Handshake یک کانال امن با موارد زیر میسازد:

- Authenticating peers (client or server) using asymmetric (public-private) keys

- Agreeing upon cryptographic protocols to be used, such as 3DES, RSA

- Negotiating a shared secret

وقتی پروتکل handshake بین peers ها تکمیل شود ، peers شروع به برقراری ازتباط با مد کانال امن از طریق الگوریتم های رمزنگاری و کلید رمزنگاری مذاکره شده ، که حملات مردی در میان و استراق سمع را مسدود میکند.

جریان اعتبارسنجی گواهینامه X.509

این بخش جریان اعتبارسنجی گواهینامه X.509 ، فرم استاندارد گواهینامه های public key را توضیح میدهد. این تنظیمات در Connection Server و Security Server و View Composer و vCenter Server اعمال میشود. وضعیت سلامت هرکدام از این اجزا در پنل مدیریتی View مطابق شکل زیر نشان داده میشود .

یک گواهینامه پیش فرض برای هرکدام از اینها ساخته میشود ، اما best practice میگوید که این گواهینامه ها را با یک گواهینامه صادر شده از یک CA سرور trusted جایگزین کنید .

هر Connection Server گواهینامه های دیگر اجزای متصل شده به آن را اعتبارسنجی میکند . در فلوچارت شکل زیر مراحل بررسی آنها نمایش داده شده :

Hostname match

Connection Server بررسی میکند که نام سرور بخشی از URL کانکشن باشد (در مواردی که Security Server ، برای URL های خارجی کانفیگ شده باشد) با یکی از اسم های subject در گواهینامه معرفی شده ، همخوان باشد. اگر این مقدار همخوان نباشد ، وضعیت کامپوننت موردنظر در پنل مدیریت View پیغام Server’s Certificate does not match the URL را نشان میدهد.

Certificate issuer’s verification

Connection Server اعتبار صادرکننده گواهینامه و trusted بودن آن را بررسی میکند.

Certificate Expired/Not Yet Valid

اعتبار گواهینامه در زنجیره گواهینامه ها بررسی میشود تا مدت اعتبار و زمان گواهینامه صادر شده مشخص شود – اگر اعتبار نداشته باشند وضعیت کامپوننت موردنظر در پنل مدیریت View پیغام Server’s either Certificate Expired or Certificate Not Yet Valid را نشان میدهد.

Certificate revocation checking

VMware View از Revocation Checking پشتیبانی می کند ، تکنیکی که اطمینان حاصل میکند از اینکه صادرکننده گواهینامه بنا به دلیلی گواهینامه را باطل نکرده باشد. View از دو روش بررسی اعتبار گواهینامه ها ، CRLs (Certificate Revocation Lists) و OCSPs (Online Certificate Status Protocols) پشتیبانی میکند. اگر گواهینامه بدون اعتبار یا در دسترس نباشد وضعیت کامپوننت موردنظر در پنل مدیریت View پیغام Server’s either Revocation status cannot be checked را نشان میدهد.

نکته : عملیات revocation برای تمام اجزاء بررسی میشود به استثنای روت. یعنی گواهینامه روت بررسی نمیشود ؛ زیرا مدیریت فعال مخزن گواهینامه روت ، فقط باید مطئن شود که موجود است . گواهینامه های unrevoked شده مورد تایید است. اگر شما مطمئن نیستید که مخزن گواهینامه کاملا بروز است ، توصیه میشود تا اسکوپ revocation checking را تا خود روت افزایش دهید . اگر هرکدام از گواهینامه ها revocation check را fail شوند ، در پنل مدیریت View پیغام Server Certificate has been revoked نشان داده خواهد شد.

تنظیمات گواهینامه ها X.509 در هر جزء متفاوت و یکپارچگی آن با VMware View

گواهینامه X.509 ، صادر شده از Trusted Certification Authority ، تنظیمات در اجزای Secure Gateway

در طول نصب VMware View Connection Server و Security Server، یک گواهینامه پیش فرض ساخته و تنظیم میشود . توصیه میشود که این گواهینامه را با یک گواهینامه صادر شده از یک CA سرور trusted جایگزین کنید .

نکته: زمانی که اجزای Secure Gateway بروز شوند ، و ورژن قبل توسط یک CA سرور trusted تنظیم شده باشد ، آن گواهینامه ها در زمان نصب به صورت خودکار به مخرن گواهینامه ویندوز انتقال داده میشوند .

گواهینامه X.509 ، صادر شده از Trusted Certification Authority ، تنظیمات در اجزای View Composer

در طول نصب VMware View Composer ، یک گواهینامه پیش فرض ساخته و تنظیم میشود . توصیه میشود که گواهینامه پیش فرض را با یک گواهینامه صادر شده از یک CA سرور trusted جایگزین کنید .

گواهینامه X.509 ، صادر شده از Trusted Certification Authority ، تنظیمات در اجزای vCenter Server

در طول نصب VMware vCenter Server، یک گواهینامه پیش فرض ساخته و تنظیم میشود . توصیه میشود که گواهینامه پیش فرض را با یک گواهینامه صادر شده از یک CA سرور trusted جایگزین کنید .

Revocation Checking

VMware View 5.1 از revocation checking گواهینامه های SSL ، که میتوان از طریق رجیستری یا توسط تنظیمات GPO policy تنظیم شوند ، پشتیبانی میکند. برای تنظیم انواع revocation check ، گزینه های رجیستری زیر را ویرایش یا روی Connection Servers ، GPO policy اعمال کنید :

کلید رجیستری CertificateRevocationCheckType را در مسیر زیر اضافه کنید :

Software\Policies\VMware, inc.\VMware VDM\Security

- None – Set CertificateRevocationCheckType = 1. No revocation checking is done if this option is set.

- EndCertificateOnly – Set CertificateRevocationCheckType = 2.Revocation checking is done only for the end certificate in the chain.

- WholeChain – Set CertificateRevocationCheckType = 3. A complete path is built for the certificate, and a revocation check is done for all certificates in the path

- WholeChainButRoot – Set CertificateRevocationCheckType = 4. A complete path is built for the certificate, and a revocation check is done for all certificates in the path except for the Root CA certificate (default value).

دیگر تنظیمات Revocation Check

Software\Policies\VMware, inc.\VMware VDM\Security\CertificateRevocationCheckCacheOnly

“False” (default) – Disable caching revocation responses.

“True” – Enable caching revocation responses.

Software\Policies\VMware, inc.\VMware VDM\Security\ CertificateRevocationCheckTimeOut

Cumulative timeout across all revocation check intervals in milliseconds. If not set, default is set to ‘0’, which means Microsoft defaults are used.

انواع گواهینامه ها و استفاده آنها در VMware View

View از انواع مختلف گواهینامه ها برای تحقق انواع سناریو ها در سایت مشتری پشتیبانی میکند. گواهینامه در دو دسته گواهینامه های single-server name و گواهینامه های multiple-server name گنجانده میشوند .

یک گواهینامه single-server name شامل یک آدرس URL است که تشخیص میدهد سرور برای کدام گواهینامه صادر شده . این نوع گواهینامه زمانی صادر میشود که connection broker فقط از طریق شبکه داخلی یا فقط از طریق شبکه خارجی در دسترس است. به این معنی که ، سرور یک نام FQDN دارد.

گواهینامه های Multiple-server name در محیط هایی که View Connection Server قابلیت دسترسی از هر دو مسیر شبکه داخلی و خارجی ، که نیاز دارد تا connection server چند نام FQDN داشته باشد ، کاربرد دارد. به عنوان مثال ، یکی برای شبکه داخلی و یکی برای شبکه خارجی .

گواهینامه های Multiple-server name از بیشتر از یک SAN (Subject Alternative Name) برای هر یک گواهینامه تکی پشتیبانی میکنند . این نوع از گواهینامه نیز زمانی استفاده می شود که اگر SSL offloaders بین View clients و connection server قرار داده شود و یا هنگامی که یک اتصال تونل شده با Security server فعال شود.

یک گواهینامه wildcard ، گواهینامه ای است که برای تمام سرور های داخل دامین صادر میشود . FQDN داخل گواهینامه wildcard معمولا به این فرمت نوشته میشود *.organization.com. یک گواهینامه wildcard امنیت کمتری از گواهینامه SAN دارد ، اگر یک سرور یا ساب دامین در معرض خطر باشد ، کل محیط در معرض خطر است .

منبع : Faradsys.com

Event و Log مربوط به عیب یابی

در این بخش Event و Log هایی که برای عیب یابی مفید هستند را بررسی خواهیم کرد. همچنین سناریو هایی که گواهینامه دچار مشکل شده باشد ، نام کاربری مناسب نداشته باشند ، و یا کلید امنیتی گواهینامه ها قابلیت Exportable نداشته باشند.

فایل های log مربوط به Connection server در مسیر زیر هستند.

<Driveletter>:ProgramData\Application Data\VMware\VDM\logs

تنظیمات اشتباه و رایج

لاگ زیر نشان میدهد که private key تیک Exportable ندارند.

KeyVault CryptExportKey get size FAILED, error= (Key not valid for use in specified state.)

لاگ زیر نشان میدهد که URL خارجی با Common Name گواهینامه همخوانی ندارد .

Server’s certificate does not match the URL

اگر اسم سرور بخشی از secure gateway’s External URL با هیچ یک از اسم های subject در گواهینامه همخوان نباشد ، وضعیت سلامت گواهینامه بی اعتبار نشان داده میشود.

ATTR_SG_URL”,”type”:”STRING”,”stringValue”:”https://:443

گواهینامه های Self-Signed تنظیم شده در Connection Server / Security Server

“ATTR_SG_CERTDEFAULT”,”type”:”STRING”,”stringValue”:”true”

نشان میدهد secure gateway با یک گواهینامه self-signed امضاء شده است .

همچنین لاگ شمال موارد زیر هست :

ATTR_SG_CERTVALID”,”type”:”STRING”,”stringValue”:”false” ATTR_SG_CERTINVALID_REASON”,”type”:”STRING”,”stringValue”:”NOT_TRUSTED”,

که نشان میدهد گواهینامه معتبر و مورد اعتماد نیست زیرا توسط trusted CA صادر نشده . در نتیجه ، ایونت “Certificate is invalid for Secure Gateway at address<netBIOS name>” در پنل مدیرتی به عنوان یک warning نمایش داده میشود.

گواهینامه Trusted CA-Signed تنظیم شده در Connection Server / Security Server

“ATTR_SG_CERTDEFAULT”,”type”:”STRING”,”stringValue”:”false”

نشان میدهد secure gateway با یک گواهینامه self-signed امضاء شده است . لاگ همچنین شامل :

“ATTR_SG_CERTVALID”,”type”:”STRING”,”stringValue”:”true”

که نشان میدهد گواهینامه تنظیم شده اعتبار دارد.

گواهینامه Trusted CA-Signed تنظیم شده در Connection Server / Security Server منقضی شده

“ATTR_SG_CERTVALID”,”type”:”STRING”,”stringValue”:”false”

نشان میدهد که گواهینامه تنظیم شده معتبر نیست .

“ATTR_SG_CERTINVALID_REASON”,”type”:”STRING”,”stringValue”:”EXPIRED”

نشان میدهد دلیل عدم اعتبار گواهینامه چیست . در این نمونه وضعیت گواهینامه منقضی شده . . در نتیجه ، ایونت “Certificate is invalid for Secure Gateway at address <netBIOS name>” در پنل مدیرتی به عنوان یک warning نمایش داده میشود.

گواهینامه Trusted CA-Signed تنظیم شده در Connection Server / Security Server در حال منقضی شدن

تنها تفاوت این لاگ با لاگ قبل در این لاین است :

“ATTR_SG_CERTABOUTTOEXPIRE”,”type”:”STRING”,”stringValue”:”true”

نشان میدهد که گواهینامه تنظیم شده در حال منقضی شدن است . پنل مدیریتی VMware View اخطاری را مبنی بر اتمام اعتبار گواهینامه تنظیم شده در < n روز آینده > را نشان میدهد.

گواهینامه Trusted CA-Signed تنظیم شده در Connection Server / Security Server ، Revoked شده

“ATTR_SG_CERTVALID”,”type”:”STRING”,”stringValue”:”false”

نشان میدهد گواهینامه تنظیم شده نامعتبر است .

“ATTR_SG_CERTINVALID_REASON”,”type”:”STRING”,”stringValue”:”REVOKED”

علت عدم اعتبار گواهینامه را نشان میدهد . در این مورد گواهینامه Revoked شده . در نتیجه ایونت “Certificate is invalid for Secure Gateway at address <netBIOS name> ” در پنل مدیرتی به عنوان یک warning نمایش داده میشود

منبع : Faradsys.com

سیستم HC 250

سیستم HC 250 مناسب برای راه اندازی مجازی سازی در محیط های کوچک و متوسط می باشد و پلی می باشد برای راه اندازی SDS درون سازمان ها، روی این سیستم VMware Vsphere 5.6 و یا 6 بصورت Built in وجود دارد. روی این سیستم سرورهای Apollo قرار دارد که مدل XL 170 می باشند و روی آنها از پردازنده های E5-2600 قراردارد. در واقع اگر بخواهیم از 4 سرور DL380 استفاده کنیم نیاز به 8 یونیت فضا درون رک خواهیم داشت حال آنکه در صورت استفاده از این سیستم فقط نیاز به 2 یونیت خواهیم داشت و در واقع باعث کاهش فضا و در نتیجه کاهش هزینه خواهد شد. با توجه به اینکه روی این سیستم StoreVirtual VSA قرار دارد می توان SDS را پیاده سازی نمود و از قابلیت Network RAID استفاده کرد. بدین معنی که RAID بین چندین دستگاه مختلف پیاده خواهد شد. همچنین این سیستم قابلیت Multi System HA را نیز پوشش می دهد و می توان یکدستگاه را در سایت دیگری قرارداد تا چنانچه یک سیستم دچار مشکل شود سیستم دیگر در سایت دیگر ادامه کار را انجام خواهد داد. همچنین این سیستم قابلیت Adaptive Optimization و Remote Copy را نیز پوشش می دهد که در پست های بعدی این قابلیت ها توضیح داده خواهد شد. روی هر سرور که در این سیستم قرار می گیرد می توان 512 گیگا بایت RAM قرار داد و کارتهای شبکه نیز می تواند 10 گیگا بیت بر ثانیه باشد. در صورتیکه نیاز به GPU داشته باشیم می توانیم روی این سیستم از XL190 استفاده کنیم.